اون WPA1 که هک میشه.. v2 تا حالا هک نشده

اون WPA1 که هک میشه.. v2 تا حالا هک نشده

در Wep بله . اما تو همون WPA هم یک پسورد با طول زیاد و مجوع 3 کاراکتر حرف , عدد , سمبل رو بزارید به این زودی ها نمیشه کرک کرد . ببینید خودتون میگید کرک . اسمش روش هست کرک . نه اینکه ضعف پروتکلبدست آوردن پسورد اکسس پوینت Wep و WPA زیر 20 ثانیه با استفاده از BackTrack

بدست آوردن ( نه کرک کردن ) پسورد اکسس پوینت Wep و WPA زیر 20 ثانیه با استفاده از BackTrack چه 2 رقم چه 100 رقم ، سیمبول ، مگاکاراکتر و ... ------- > Google

1. پسورد اکسس پوینت نیست . پسوردی هستش که به پروتکل مورد نظر اختصاص داده میشه برای عملیات Authentication .پسورد اکسس پوینت Wep و WPA زیر 20 ثانیه با استفاده از BackTrack چه 2 رقم چه 100 رقم ، سیمبول ، مگاکاراکتر و ... ------- >

2. گقتم Wep بحثش جداست چون key space کمی داره و از مدل رمز نگاری غیر برگشت پذیر استفاده نمیکنه

3. در همون Wep هم اگه Request در شبکه کم باشه شما زیر 10 دقیقه نمیتونی بزنی

4. همه جا از کرک یاد شده حالا شما میگید بدست آوردن .

5. اون backtrack نیست که کرک میکنه ابزار های ضمیمه شده اون هستن مثل airecrack - airemon و ....

6. شما طوری میگید Backtrack انگار ما تا بحال ندیدیم این نسخه لینوکس رو و یک چیز معجزه آزایی هستش

برای اطلاعات بیشتر :

کتاب Wi-Foo: The Secrets of Wireless Hacking که 33$ قیمتش هستش برای دانلود میزارم بخونید تا بهتر با این قضیه آشنا بشید

کتاب hackproofing your wireless network هم قیمتی حدود 40$ باید باشه که لینک دانلود اون رو هم میزارم .

دانلود Wi-Foo: The Secrets of Wireless Hacking

دانلود hackproofing your wireless network

اگر باز هم قضیه فرق WEP و WPA و چطور کرک شدن اونها رو متوجه نشدید بگید تا refrance های بهتری معرفی کنم و کمی توضیح بدم .

با تشکر

ویرایش توسط Sinozit : 2011-03-19 در ساعت 05:49 AM

جوابهای شما کاملا بی ربط به 1 خطی هست که من نوشتم به نظرم نمیدونی چی میگی به هر حال بازم شما رو ارجاع میدم به گوگل ... وقتی من دارم از چیزی صحبت میکنم که شما در موردش نمیدونی تا وقتی در موردش اطلاعاتی نداری در موردش جوابهای بی ربط نده من دارم میگم روش اینه شما میگی همه جا صحبت از کرک کردنه پس شما جواب منو نده وقتی فقط از یه چیز میدونی و من از چیزی میگم که شما نمیدونی باشه ؟

شما به ادعای خودت این همه کتابهای انگلیسی خوندی اما شهر محل سکونتت رو نوشتی New YOURK و reference رو هم که اونطوری نوشتی ... من دیگه بحث رو ادامه نمیدم تا اینجا هم زیاد انرژی صرف ...

1. چقدر قشنگ بود اگه می تونستید درست صحبت کنید .جوابهای شما کاملا بی ربط به 1 خطی هست که من نوشتم به نظرم نمیدونی چی میگی به هر حال بازم شما رو ارجاع میدم به گوگل ... وقتی من دارم از چیزی صحبت میکنم که شما در موردش نمیدونی تا وقتی در موردش اطلاعاتی نداری در موردش جوابهای بی ربط نده من دارم میگم روش اینه شما میگی همه جا صحبت از کرک کردنه پس شما جواب منو نده وقتی فقط از یه چیز میدونی و من از چیزی میگم که شما نمیدونی باشه ؟

شما به ادعای خودت این همه کتابهای انگلیسی خوندی اما شهر محل سکونتت رو نوشتی New YOURK و reference رو هم که اونطوری نوشتی ... من دیگه بحث رو ادامه نمیدم تا اینجا هم زیاد انرژی صرف ...

2. غلط املایی چه ربطی به بحث ما داره ؟ در یک تاپیک یکی گفت آقا NEW York زندگی می کنی ؟ گفتم نه اون برا قشنگی هستش. مشکلتون با این هستش ؟ الان عوض می کنم میزنم افغانستان که احساس راحتی به شما دست بده .

3 . شما بیا reference درست بده ما یاد بگیریم .

نمیدونم چرا ما همش مشکل reference داریم اینجا . یه تاپیک دیگه سر بحث DDOS طرف میگفت ip spoofing تو محیط اینترنت امکان پذیر هستش . بنده هرچی reference بود آوردم که نشون بدم این چنین نیست . اما اون طرف یک فیلم hidden ip آورد از youtube . حالا حکایت شماست . عزیز شما reference بیاز از ضعف پروتکل WPA . ما ببینیم که کرک تنها راه نیست و این پروتکل ضعف امنیتی داره .

از این که بحث به چالش کشیده بشه متنفرم .

اینجا قرار نیست که کل کل کنیم عزیز من . چیزی میدونی که ما نمیدونیم بگید ما هم بدونیم . ما همه اینجا جمع شدیم تا چیزی یاد بگیریم برای خود نمایی نیومدیم که .وقتی فقط از یه چیز میدونی و من از چیزی میگم که شما نمیدونی باشه ؟

در آخر : چیزی که شما می دونید و من نمیدونم . خوب این کجاش بد هستش که جوش میزنید ؟ بایدراضی باشید و خوشحال که چیز هایی رو میدونید که من نمیدونم و خیلی ها مثل من در مورد اون چیزی نمیدونند . و شما هم رو سر بنده منت بزارین بگین ما هم یاد بگیریم . اگر نمیگید من بگم و از گفته هام دفاع کنم ؟ اما این رسم نیستا !!! هر مخالفت ای با دلیلی باید همراه باشه .

منتظر هستم

با تشکر

دوست عزیز من خیلی مشتاقم تا این اموزش رو در این فروم قرار دهید

با سلام

ببینید یه سئوال پرسیده شد و به کجاها داره میره !

اساتید لطفا این قدر با هم دیگه بد صحبت نکنید ! به خدا زشته یکی بیاد ببینه چی میگه !

الان مثل تایپیک های که اینطوری شدن ، جناب مدیر عمومی اینم میبنده !

بابت این پست اسپم از شما عذر میخام !

کیوان جان بنده که حرفی نزدم . یک سوالی پرسیده شد ما در حد سوادمون جواب دادیم با ما همچین بر خوردی شد . حالا مشکلی نیست من از این دوست عزیز می خوام که مستند های خودشون رو برای رد حرفهایی که من زدم ارائه بدند. تا اگه بنده در اشتباه هستم از این گمراهی در بیام . به غیر از این هستش ؟

با تشکر

ویرایش توسط Sinozit : 2011-03-19 در ساعت 03:47 PM

آقا دم عیدی انقدر خلق هم رو خراب نکنید

ساسان جان من خودم الان دو تا اکسس پوینت اطرافمه که یکی با WEP کانفیگ شده و یکی با WPA

بک ترک هم دارم و البته چیز زیادی ازش نمیدونم میشه یک لینک خوب برای کار کردن باهاش و پیدا کردن رمز ها معرفی کنی

زمانش هم خیلی مهم نیست ! ممنونم ! ضمنا در مورد این هم بگو که آیا هر کارت شبکه ای رو ساپورت میکنه ؟ مثلا من از Dell Vostro 3500 استفاده میکنم که کارتش هم فکر کنم همون Dell Wireless N Card هستش

ممنون و خواهشا بی خیال بشید ! بریم رو قسمتهای علمی بحث !

با سلام

چرا قسمت مک آدرس رو بی خیال شدید؟

همه درست میگید ولی با لحن بهتر بیشتر تاثیر میزاره !

هر کس چیربا ارزشی داره واسه نگهداری اون مجبور به راه کارهای امنیتی مختلفی میشه و باید به طرق مختلف

جلوی دست یابی رو محدودتر کنه !

البته همون طور که شاهدیم روزانه خیلی سرقتها انجام میشه در زمینه شبکه و اطلاعات نیز همینطوره ، ولی این

عوامل فقط میتونه از لحاظ زمانی به سرقت رفتن رو به تاخبر بندازه و اگر مدیر شبکه راهکار دقیقی داشته باشه و

هر چند مدت پسوردها و نام ها رو تعویض کنه موفق تره !

با سلام

میگم اگه سئوالو عوض کنیم و بگیم چط.ور میشه وایرلس هک کرد بهتره !

آقا کیوان عزیز ما کی گفتیم محل زندگیتو عوض کن و برو افقانستان ، اونم پایین شهرش !

با سلام

کیوان جان آموزش هک در این فروم ممنوع هستش اما فکر کنم بتونیم کمی روش ها رو آنالیز کنیم و مانعی نباید داشته باشه .

والا بنده که منتظر بودم جناب ساسان بیایند و از گفته های خودشون دفاع کنند و روش هایی که میگن رو به ما هم بگند . اما ظاهراً این لطف شامل حال ما نشد . اما من همانطور که قول داده بودم از گفته های خودم دفاع می کنم . مبحث شکستن رمز ، تحلیل رمز و حتی حمله به پروتکل WEP و WPA/WPA2 بحث گسترده ای هستش و اگر توضیح کل اون از حوصله ی این فروم خارج نباشه از حوصله بنده خارج هستش . اما به صورت مختصر و یک نگاه کلی به این موضوع می پردازم تا کمی رفع ابهام بشه .

اگر امکانش هست و کسی ناراحت نمیشه یک نقدی هم بکنم . جناب ساسان کارت شبکه نباید حالت Encryption رو ثاپورت کنه . Ecnryption کار پروتکل هستش . لایه 3 هستش . کارت مورد نظر باید قابلیت packet injection و promiscuous یا همون monitoring mod رو ثاپورت کنه .

اما در مورد حملات بر علیه پروتکل WEP :

این حملات به 5 روش مختلف امکان پذیر هستند .

- حمله Shared Key Auth

- حمله توسط IV های تکراری ( Weak IV )

- حمله Chop-Chop

- ARP request replay Attack

- Fragmentation Attack

حمله بر علیه Shared Key Authentication :

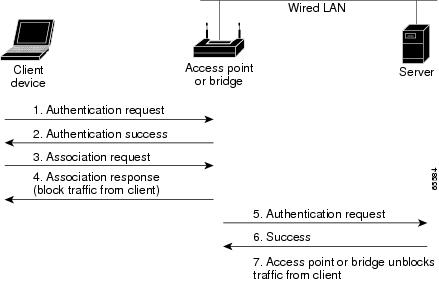

خوب در این روش از Shared key برای عملیات تشخیص هویت استفاده میشه که کلاً در 4 مرحله برای اعتبار سنجی خلاصه میشه . خیلی ساده و مفید . ( شرمنده عکسی که دقیق اون چیزی که می خوام رو نشون بده یافت نشد .که با جزئیات باشه )

- client درخواست بررسی هویت خود رو به اکسس پوینت میده.

- اکسس پوینت جواب اون را با یک عبارت که به اون Challenge گفته میشه رو میده ( challenge رمز نمیشه و به صورت Clear text فرستاده میشه )

- کلاینت مربوط challenge رو گرفته و با کلیدی که از قبل بین دو طرف به توافق رسیده بود ( همون پسورد شبکه ) با هم رمز کرده و به اکسس پوینت ارسال کنه .

- اکسس پونت از قبل اون challenge رو با کلیدی که داشته رمز کرده و پیش خودش نگه داشته و حالا رمزی که از سوی کلاینت میاد رو با اون مقایسه می کنه و اگر درست بود به اون دسترسی میده .

خوب حمله کجا رخ میده ؟ حالا ما یک هکر رو فرض میکنیم که با لپ تاپ یک گوشه ای نشسته و داره شنود میکنه . و یک کلاینت در خواست تشخیص هویت داده و اکسس پوینت هم به اون جواب رو با یک challenge داده . در اینجا هکر باهوش ما challenge رو دیده . پس تا اینجا هکر challenge رو در دست داره. همین Challenge برای حمله اون کافی هستش اما هکر بیخیال موضوع نمیشه و ادامه میده . کلاینت challenge رو با کلیدی که در اختیار داره رمز میکنه و برای اکسس پوینت ارسال می کنه . هکر این رو هم شنود کرده . حالا یک challenge و یک بسته رمز شده در اختیار داره . کمی بهتر بگم هکر از یک اعتبار و مقدار رمز شده با اون خبر داره . این موضوع در کشف کلید رمز کمک میکنه . حالا چگونه ؟

در علم رمز شکنی ( بر علیه رمز نگاری ) چند حالت ممکن هستش :

یا شما متن رمز شده رو دارید و همون متن رو رمز نشده ی اون رو هم دارید

یا متن رمز شده رو دارید و فقط قسمت کوچکی از اون متن رو که رمز نشده است در اختیار دارید

شما فقط متن رمز شده دارید .

در حالت اول شما با سعی و تلاش می تونید امید وار بشید که key space رو و key مورد نظر رو پیدا کنید. با تلاش های فراوان . و در حالت دوم و سوم شانس کمتری دارید .

در اینجا هکر کلید هایی رو با challenge ای که در اختیار داره رمز کرده و برای اکسس پوینت ارسال می کنه . از اونجایی هم که key space طولانی ای تعبیه نشده هکر از این کار خودش نتیجه میگیره اما زمان زیادی رو از دست میده . از طرفی همچنان این بسته های رمز شده کلید با challenge از طرف کلاینت های دیگه ارسال میشند و هکر با شنود اونها می تونه شانس خودش رو برای پیدا کردن کلید رمز بیشتر کنه .

حمله Weak IV :

در پروتکل WEP برای رمز نگاری داده ها از الگوریتم RC4 استفاده میشه . به شکل زیر دقت کنید .

فکر می کنم گویای همه چی باشه و زیاد به توضیح بنده نیازی نباشه . تنها چیزی که اینجا مهم هستش طول IV هستش . IV یک رشته 24 بیتی هستش که به شکل تصادفی برای هر بسته ساخته میشه . خوب اگه بسته ها به یک رقم بالا برسند این طول کافی نیست و IV های تکراری ای تولید میشن . و دقیقاً مشکل در همینجا هستش . IV های تکراری رو به اصطلاح Weak IV می گویند . این Weak IV ها باید به اندازه ای برسند که بتوان توسط اونها Statistical analyze رو انجام داد. ( یعنی تجزیه و تحلیل آماری در علم رمز شکنی و رمز نگاری ) . کمی بحث گنگ شد ؟ یا با خودتون میگید چه ربطی داره ؟ اصلاً به چه صورتی هستش ؟

به شکل زیر نگاه کنید :

IV با کلید رمز میشن و با داده ها (Ciphertext) یک عمل XOR بر روی اونها انجام میشه . ( XOR در مباحث سخت افزار یک تابع هستش ( اگر اشتباه نکنم عمل ضرب رو انجام میداد ) و در الکرونیک هم IC اون موجود هستش . از XOR و توابع دیگه ای مثل AND , NAND , OR برای رمز نگاری و به عبارتی مخلوط کردن بیت ها با هم دیگه استفاده میشه ) . خوب حالا هکر 10 تا بسته رو دریافت کرده که IV های مساوی دارند . اما رمز اونها فرق میکنه ( بهتر بگم Hash اون ها ) . در اینجا هکر می تونه با تولید چندین کلید و رمز کردن اون با IV یک hash بدست بیاره و مقایسه که . اینجاست که تجزیه و تحلیل آماری با استفاده از IV های یکسان ( هر چقدر که زیاد تر باشند سری تز به جواب می رسیم ) جوابگو هستش .

مشکل این روش ها این هستش که وقت زیادی رو میگیره و حدوداً 10 یا 12 میلیون بسته برای آنالیز مورد نیاز هستش .

در روش هایی مثل Fragmentation Attack - Chop-chop – Arp request replay هم از مکانیزم هایی برای کاهش این زمان استفاده شده . برای مثال در Chop-chop از حدس زدن یک بایت از بسته رمز شده استفاده میشه . ( بحث یکم طولانی به صورت کلی گفتم در این لینک می تونید کامل مطالعه کنید اگر خیلی گیج کننده بود بگید توضیح بدم : korek_chopchop [Aircrack-ng] ) . یا ARp Request Replay با استفاده از ARP request ها اکسس پوینت رو مجبور می کنه که اون هم تعداد زیادی بسته با IV های مختلف ارسال کنه . (arp-request_reinjection [Aircrack-ng] ).

نکته: حمله های Chop-chop – Arp request – Fragmentation جز دسته ی حملات نظیر brutforce یا کرک هستند . ( اما کمی حرفه ای تر و با استفاده از مشکل امنیتی در پروتکل ( نظیر chop-chop ) ) . اما دو روش اول بر پایه تحلیل و آمار بودند (Statistical analyze).

خوب ما در WEP مشکل امنیتی پروتکل داشتیم . در اصول امنیت داده ها و طراحی پروتکل های امنیتی یک بحثی هست بنام fresh news . به این معنی هستش که اگر بسته ای رو بنده الان ارسال کردم و شما اون رو اسنیف کردی . دیگه شما نتونی اون رو ارسال کنی . حالا می تونه این کار با استفاده از گنجاندن زمان و تاریخ در بسته باشه یا گذاشتن کن کانتر برای بسته ها . از نظر شخصی بنده WEP می تونست با رعایت این اصول کمی ضعف های خودش رو بپوشونه .

در WPA/WPA2 حملاتی نظیر tews & beck - Rainbow - Dictionary attack موجود هستش .و تمامی حملات فوق بر پایه چک کردن کلمه عبور به روش های مختلف هست . dictionary attack که از اسم اون پیداست . Rainbow هم که اصطلاح هستش ( مقایسه hash با Hash ) . tews & beck هم روشی هستش مانند chop-chop . ما هیچ گونه حمله به رمز بر پایه تحلیل و آمار در wpa/wpa2 نداریم . شاید در آینده بیاد اما در حال حاضر هرچی هست بر پایه brutforce و Dictionary هستش که با سیاست های امنیتی و گذاشتن یک کلمه عبور درست حسابی می تونید کار رو برای هکر خیلی سخت کنید و زمان زیادی رو هکر باید صرف بدست آوردن کلمه عبور کنه .

در مورد mac filtering هم که گفتید . این رو بگم که می تونید از mac آدرس کلاینت های موجود در شبکه استفاده کنید و با استفاده از برنامه هایی مثل macchanger مک آدرس خودتون رو به صورت fake در بیارید .

اگر سوالی بود در خدمتم . اگر اشتباهی بود شرمندم .

با تشکر

Reference:

The Secrets of Wireless Hacking

Wireless Hacking Exposed

hackproofing your wireless network

Applied Cryptography: Protocols, Algorithms, and Source Code in C, Second Edition

Wikipedia

ویرایش توسط Sinozit : 2011-03-20 در ساعت 04:25 AM